MITRE在上周三的博客中分享了关于其自身网络攻击的新经验教训,描述了中国国家赞助的威胁演员UNC5221如何利用恶意虚拟机VM来规避检测并在其VMware环境中建立持久性。

MITRE的网络实验、研究和虚拟化环境NERVE在1月受到攻击,攻击者利用了两个Ivanti Connect Secure的零日漏洞获取初始访问权限。此次入侵事件在4月被发现。

博客深度探讨了MITRE的网络攻击者如何在组织的VMware环境中持续隐蔽。攻击者在获取MITRE NERVE ESXi基础设施的管理访问权限后,利用默认服务帐户VPXUSER创建了多个恶意虚拟机。

旋风加速器官网由于这些恶意虚拟机是通过VPXUSER直接在虚拟化管理程序上创建的,而不是通过vCenter管理控制台,因此保持了隐蔽。博客指出,这种方式创建的帐户不会出现在vCenter的清单中。

攻击者在这些恶意虚拟机中部署了一种名为BRICKSTORM的后门,使其能够与攻击者的指挥与控制C2服务器以及NERVE中的管理子网进行通信。此外,他们在vCenter服务器的Tomcat服务器下部署了JSP网络外壳BEEFLUSH,以执行基于Python的隧道工具,从而在恶意虚拟机和ESXi管理程序之间建立SSH连接。

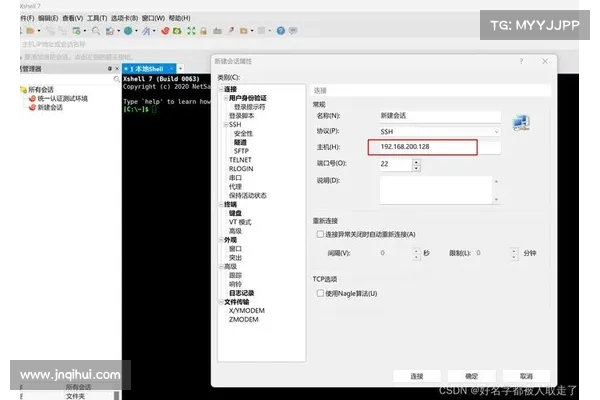

MITRE的博客最后提供了一些建议,以帮助VMware用户检测并减轻恶意虚拟机和其他可疑活动。用户应该监控其环境中的异常SSH活动,如意外的“SSH登录已启用”和“SSH会话已打开”消息。此外,管理员可以通过命令行“vimcmd vmsvc/getallvms”和“esxcli vm process list grep Display”手动检查未注册的虚拟机,并将vimcmd输出与esxcli的虚拟机列表进行对比。

博客还提供了检测“/etc/rclocald/localsh”文件被篡改的指导,这也可能表明攻击者正在试图建立持久性。MITRE和CrowdStrike提供的两个脚本InvokeHiddenVMQuery和VirtualGHOST也可以帮助自动检测VMware环境中的异常。

最后,MITRE和VMware的产品安全事件响应团队PSIRT建议,启用安全启动是“抵御持久性机制的最有效对策”。