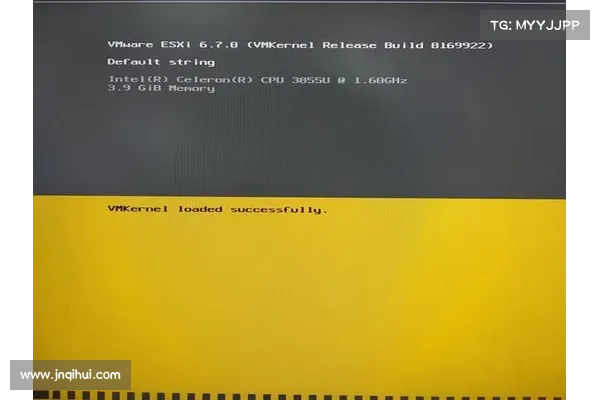

根据微软威胁情报,VMware ESXi 虚拟机管理程序中的一个漏洞正在被包括 Akira 和 Black Basta 在内的多个勒索软件组织利用,目的是通过活动目录AD获取完全的管理权限。

在 7月29日的博客 中,微软研究人员指出,在勒索软件攻击中,如果攻击者在 ESXi 虚拟机管理程序上拥有完全的管理权限,就意味着他们可以加密文件系统,这可能会影响托管服务器的运行和功能。同时,攻击者还可以访问托管的虚拟机VM,并可能进行数据外泄或横向移动。

该漏洞被标识为 CVE202437085,允许默认情况下不进行适当验证即可向域组授予完全管理权限。微软已向 VMware 报告此缺陷,后者已发布了修补补丁 这里。

Broadcom,现为 VMware 的所有者,在其 通告 中指出,“具有足够 AD 权限的恶意攻击者可以通过重新创建已在 AD 中被删除的 ESXi 管理员ESXi Admins组,从而获取对之前配置为使用 AD 进行用户管理的 ESXi 主机的完全访问权限。”

尽管 VMware 和微软采取了可赞扬的行动,但这是安全团队在短短几周内第三次处理 VMware ESXi 问题。上周,一系列针对 VMware ESXi 服务器的攻击 由 Play 勒索软件组 发起,后者以其双重勒索策略而闻名。再往前一周 报道称,多家组织的 VMware ESXi 服务器在过去一个月内持续受到名为 SEXi 的勒索软件攻击。

“这只是 VMware 漏洞系列中的最新一例,” Syxsense 的创始人兼首席执行官 Ashley Leonard 表示。“微软指出,影响 ESXi 虚拟机管理程序的事件在过去三年中翻了一番,而这一具体漏洞导致了 Black Basta 和 Akira 勒索软件的传播,因此我建议托管关键应用程序的企业使用 ESXi 虚拟机时务必谨慎,并立即修补。”

Leonard 表示,尽管在实践中这听起来简单,但安全团队正被不断增加的 CVE 和修补的需求所压倒。尽管该缺陷被指定为中等安全风险,但 Leonard 表示,这不应使团队放松警惕。

“当一项中等安全风险针对你时,它便会变得致命,因此一个有效的补丁管理策略是必要的,” Leonard 说。

Sectigo 的产品高级副总裁 Jason Soroko 补充说,CVE202437085 是对 AD 和 VMware ESXi 的重大威胁。攻击者可以通过重新创建“ESXi 管理员”组来获得对 ESXi 主机的完全控制权限,Soroko 解释道。

“这可能导致未经授权的访问、数据泄露和服务中断,” Soroko 说。“立即修

旋风加速下载ios

旋风加速下载ios